Introduction

La cybersécurité est essentielle pour toutes entreprises, peu importe leur taille. Face à des cyberattaques toujours plus sophistiquées pouvant entraîner des conséquences désastreuses telles que la perte de données sensibles, la demande de rançon ou l’arrêt des opérations, le « Pentest » ou test d’intrusion devient indispensable.

Le Pentest est une approche proactive pour évaluer et améliorer la sécurité des systèmes informatiques, réseaux ou applications web. En simulant des attaques, il révèle les vulnérabilités, permettant de prendre des mesures correctives avant qu’elles ne soient exploitées par des attaquants. Ainsi, les tests d’intrusion sont vitaux pour protéger les données sensibles et démontrent l’engagement d’une entreprise envers la cybersécurité.

Cet article détaille le Pentest, ses objectifs, phases, et les types de tests disponibles.

Définition du Pentest et ses objectifs

Qu’est-ce qu’un test d’intrusion ?

Un test d’intrusion, ou pentest, constitue une démarche proactive d’évaluation de sécurité destinée à repérer et à exploiter les failles d’un système informatique, d’une application, d’un réseau ou d’une infrastructure. Cette approche simule une attaque malveillante dans un environnement contrôlé, ce qui permet de découvrir les vulnérabilités avant qu’elles ne soient utilisées par des cybercriminels réels.

Cette technique s’applique à une variété de cibles comprenant les applications web et mobiles, les infrastructures réseau, les dispositifs connectés, et même le facteur humain à travers l’ingénierie sociale. Les experts en cybersécurité, ou pentesters, mettent en œuvre leur savoir-faire et leur inventivité pour détecter les failles spécifiques et évaluer la sécurité d’ensemble du système visé.

Objectifs principaux d’un pentest

Le pentest vise principalement à :

Identifier les vulnérabilités : Le premier objectif consiste à découvrir les vecteurs d’attaque, les vulnérabilités logicielles, les erreurs de configuration, et les lacunes de sécurité liées à l’humain. Il s’agit de repérer les faiblesses logicielles, les configurations erronées, et les points faibles dans les procédures et politiques de sécurité.

Évaluer les risques : Après l’identification des vulnérabilités, le but suivant est de mesurer leur niveau de risque. Cette évaluation aide à prioriser les mesures correctives selon la probabilité d’exploitation et l’impact potentiel sur le système et l’entreprise. Cela assure l’implémentation efficace et ciblée des corrections.

En définitive, le pentest vise à améliorer la sécurité des systèmes d’information en anticipant et en rectifiant les failles de sécurité avant leur exploitation par des cyberattaquants.

Les différentes phases d’un pentest

Phase de cadrage

La phase de cadrage est une phase clé d’un test d’intrusion, où les objectifs et la portée du test sont établis. Cela comprend l’identification des systèmes et des applications ciblés, ainsi que la sélection des méthodes et outils de test appropriés. Cette étape est fondamentale pour définir un cadre précis et s’assurer de l’alignement des attentes entre toutes les parties prenantes.

Phase de reconnaissance

La phase de reconnaissance suit et vise à collecter le maximum d’informations sur le système cible. Elle se divise en reconnaissance passive, consistant en la collecte d’informations via des sources publiques, et active, nécessitant une interaction directe avec le système pour obtenir des données. Les éléments recueillis, tels que la topologie réseau, les systèmes d’exploitation, les applications, et les comptes utilisateurs, sont essentiels pour élaborer une stratégie d’attaque pertinente.

Phase d’analyse des vulnérabilités

La phase d’analyse des vulnérabilités prend place après la reconnaissance. À cette étape, le pentester exploite les données collectées pour repérer les failles potentielles du système. L’utilisation d’outils de scan pour repérer les ports ouverts et examiner le trafic réseau, ainsi que l’analyse approfondie des données pour déterminer l’exploitabilité des vulnérabilités, sont au cœur de cette phase.

Phase d’exploitation

Dans la phase d’exploitation, les vulnérabilités identifiées sont testées pour évaluer si elles peuvent être exploitées pour accéder au système cible. Les pentesters emploient des outils spécialisés, tels que Burp Suite, pour mener des attaques et mesurer la facilité d’accès au système par un potentiel attaquant. Cette phase exige une extrême prudence pour éviter tout dommage ou compromission du système cible.

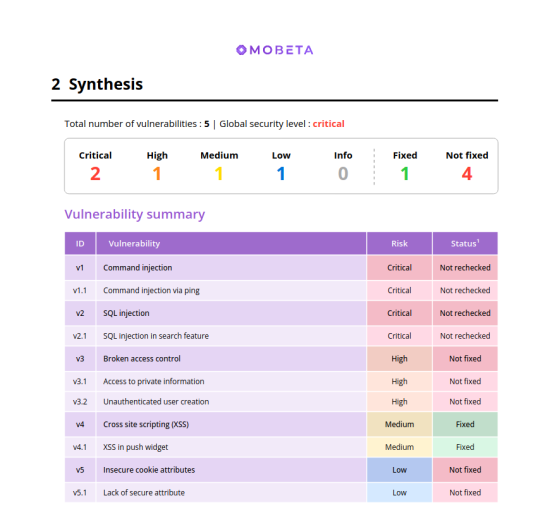

Rédaction du rapport final

La rédaction du rapport final marque la dernière étape d’un test d’intrusion. Une fois les phases d’exploitation achevées, le pentester compile un rapport exhaustif. Ce document répertorie toutes les vulnérabilités détectées, les techniques employées pour les exploiter, ainsi que les recommandations pour les corriger. Ce rapport joue un rôle important en guidant l’organisation vers une amélioration de sa sécurité. Il fournit les directives nécessaires pour prendre des mesures correctives efficaces, assurant ainsi la protection des systèmes et des données contre de potentielles attaques futures.

Variétés de Pentest

Pentest boîte noire, grise, et blanche

Les tests d’intrusion, essentiels pour évaluer la sécurité des systèmes, se déclinent en trois approches principales : boîte noire, boîte grise, et boîte blanche. Chaque approche présente des avantages et des inconvénients uniques, adaptés à divers contextes et objectifs de sécurité.

Boîte noire : Simulant une attaque externe sans connaissances préalables du système, cette approche offre une perspective réaliste de la vulnérabilité face à un attaquant malveillant. Elle révèle comment un assaillant pourrait exploiter le système sans informations internes. L’inconvénient de cette approche est le manque d’exhaustivité.

Boîte grise : Mélangeant les éléments des tests en boîte noire et blanche, le pentester possède une connaissance partielle du système, telle que des comptes utilisateurs ou de la documentation technique, sans accès au code source ou à d’autres détails techniques critiques. Cette méthode simule un attaquant qui aurait acquis des informations précises sur le système, offrant ainsi un équilibre entre réalisme et exhaustivité.

Boîte blanche : Offrant un niveau d’information maximal sur le système cible, y compris le code source et un accès administrateur, cette approche permet une exécution exhaustive et personnalisée. Cependant, elle s’écarte d’un scénario d’attaque réel en fournissant au pentester des informations potentiellement non disponibles pour un attaquant.

Comparaison et choix de la méthode selon le contexte

Le choix de la méthode de pentest dépend largement du contexte et des objectifs de l’organisation. La boîte noire est préférée pour simuler des attaques réelles et évaluer la sécurité externe. La boîte grise, offrant un bon équilibre entre réalisme et profondeur, est souvent la plus appropriée pour divers scénarios. La boîte blanche, idéale pour des tests approfondis et ciblés, ne reproduit cependant pas fidèlement une attaque réelle.

Les différents périmètres d’un pentest

Un test d’intrusion n’a de valeur que si son périmètre reflète vos risques réels. Selon l’exposition, l’enjeu métier et l’architecture technique, plusieurs cadres d’évaluation sont possibles.

Pentest externe (boîte noire)

Objectif : mesurer ce qu’un attaquant sans information préalable peut atteindre depuis Internet.

Méthode : collecte OSINT, fuites de données (leak), cartographie de la surface exposée, exploitation des services accessibles, exposition de données, erreurs de configuration.

Quand l’utiliser : en continu ou avant une mise en production, pour obtenir une vision fidèle de votre posture externe.

Pentest Web

Mode opératoire modulable selon le niveau d’information partagé avec l’auditeur.

-

Boîte noire : l’auditeur ne dispose d’aucune information. Reflète un attaquant opportuniste.

-

Boîte grise : comptes de test, et quelques détails techniques sont fournis. Accélère la découverte de scénarios réalistes.

-

Boîte blanche : accès au code et à la documentation. On parle d’audit de code. Permet d’identifier des vulnérabilités structurelles difficiles à voir en pur dynamique.

Une approche hybride boîte noire + boîte grise + boîte blanche est la plus exhaustive. Elle est particulièrement pertinente pour les applications sensibles ou à fort enjeu business.

Pentest interne ou aussi appelé test du stagiaire

Objectif : évaluer ce qu’un utilisateur interne peu privilégié peut réellement compromettre.

Méthode : configurations Active Directory, segmentation réseau, partages SMB, dérives d’autorisations, mouvements latéraux, élévations de privilèges.

Quand l’utiliser : pour mesurer les vulnérabilités permettant à un attaquant d’élever ses privilèges et déployer un ransomware.

Red Team

Objectif : atteindre des trophées définis à l’avance sans être détecté. Exemples de trophées : accès réseau interne, compromission du domaine Active Directory, prise de contrôle du tenant AWS, rebond sur les systèmes de sauvegarde.

Périmètre élargi : externe, réseaux internes, Wi-Fi, ingénierie sociale, phishing, voire intrusion physique si contractuellement autorisée.

Quand l’utiliser : pour tester bout-en-bout votre détection, votre réponse aux incidents et la robustesse des contrôles sur l’ensemble de la chaîne d’attaque.

Conclusion

En résumé, le test d’intrusion (pentest) se révèle être un outil indispensable pour améliorer la sécurité des systèmes d’information et préserver les données sensibles des cyberattaques. Cette méthode comprend plusieurs étapes essentielles, allant de la planification à la reconnaissance, puis à l’identification et l’exploitation des vulnérabilités, et se conclut par la rédaction d’un rapport détaillé et la correction des failles découvertes.

Il existe diverses approches de tests d’intrusion, notamment les tests en boîte noire, grise et blanche, chacun présentant ses propres avantages et limites. Sélectionner la méthode la plus appropriée est essentiel et doit être aligné sur les objectifs spécifiques et le contexte de l’entreprise.

En investissant dans les tests d’intrusion, les organisations peuvent détecter et résoudre les vulnérabilités avant qu’elles ne soient exploitées par des cybercriminels, renforçant ainsi leur posture de sécurité. Il est conseillé de ne pas retarder l’intégration de cette pratique dans votre stratégie de cybersécurité, afin de protéger efficacement vos actifs numériques et de préserver la confiance de vos clients et partenaires.